En el MSDT (Herramienta de diagnóstico de Soporte Microsoft).

¿Cómo se ejecuta?

Esta vulnerabilidad se ejecuta cuando se llama a MSDT mediante el protocolo URL desde ciertas aplicaciones de Microsoft Office, particularmente Microsoft Word. Su vector de ataque es local.

En un escenario, un atacante podría crear un archivo de Microsoft Word, enviarlo vía e-mail a su víctima, cuando este descargué y lea el archivo, el atacante podría ejecutar comandos de manera remota con los permisos otorgados por la aplicación al momento de abrir el documento.

Riesgos

Un atacante remoto puede:

- Instalar programas

- Leer, cambiar y eliminar información.

- Hasta agregar nuevas cuentas para peristsir el ataque.

Los ataques recopilados ejecutaron comandos en PowerShell

Objetivos

Esta vulnerabilidad de ejecución de código remoto impacta a las versiones, incluso con parches actualizados de Microsoft Office entre ellos Office 2019 y 2021. MSDT esta incluido en todas las versiones de Windows.

Recomendaciones

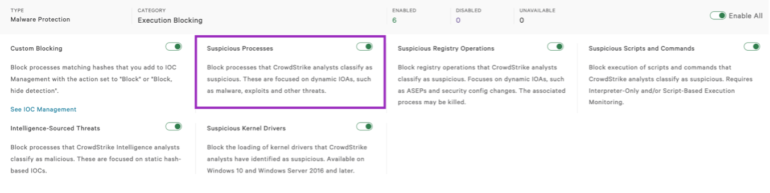

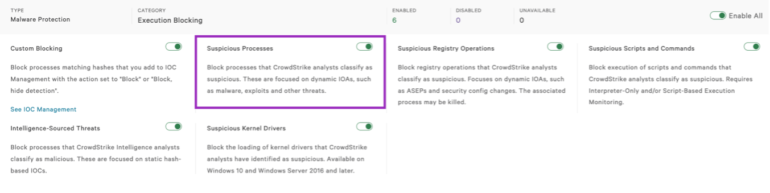

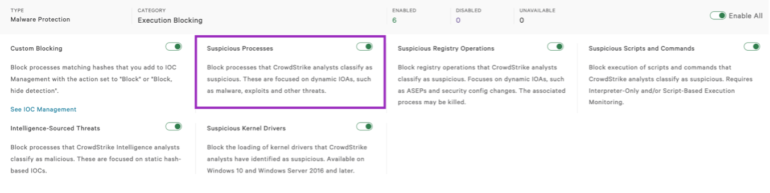

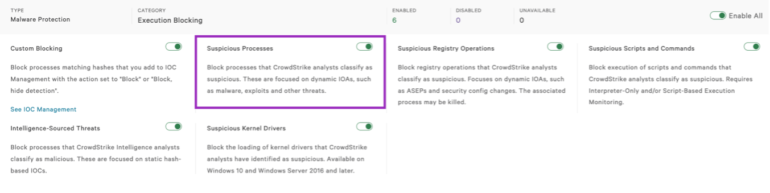

Crowdstrike Falcon Pro / Falcon Enterprise / Falcon Premium

Para los clientes de la solución Crowdstrike, recomendamos ampliamente que se active en sus políticas de prevención el módulo de Suspicious Processes.

Siguiendo los siguientes pasos:

En la nueva versión de la consola de Crowdstrike:

- Seguridad en puntos finales

- Configuración > Políticas de prevención

- Políticas de Windows

- Seleccionar la política a actualizar.

- Aplicar la siguiente configuración:

- Guardar la política.

En la versión anterior de la consola de Crowdstrike

-

- Configuración > Políticas de prevención

- Políticas de Windows

- Seleccionar la política a actualizar.

- Aplicar la siguiente configuración:

- Guardar la política.

![]()

El equipo de Crowdstrike continua desarrollando y lanzando nueva lógica de comportamiento para la Plataforma Falcon, para detectar y prevenir comportamientos maliciosos relacionados con FOLLINA.

Así mismo se debe mantener los activos Windows actualizados con sus respectivos parches publicados por Microsoft y las políticas de actualización de sensores por parte de Crowdstrike.

Mitigaciones por parte de Microsoft.

Una alternativa para remediar esta vulnerabilidad es deshabilitar el protocolo URL de MSDT.

La desactivación del protocolo URL de MSDT evita que los solucionadores de problemas se inicien como enlaces, incluidos enlaces en todo el sistema operativo. Aún se puede acceder a los solucionadores de problemas usando la aplicación Obtener ayuda y en la configuración del sistema como otros solucionadores de problemas adicionales. Siga estos pasos para desactivar:

- Ejecute el símbolo del sistema como administrador .

- Para hacer una copia de seguridad de la clave de registro, ejecute el comando “reg export HKEY_CLASSES_ROOT\ms-msdt <filename>“

- Ejecute el comando “reg delete HKEY_CLASSES_ROOT\ms-msdt /f“.

- Cómo deshacer la solución

Cómo deshacer la solución

- Ejecute el símbolo del sistema como administrador .

- Para restaurar la clave de registro, ejecute el comando “reg import <filename>“

Adicional, recomendamos leer el comunicado oficial de Microsoft en busca más información: Guía oficial CVE-2022-30190

Investigación desarrollada por: Paulina Rodríguez.

**Te invitamos a leer nuestras investigaciones Explotando Vulnerabilidad Fortinet CVE-2018-13379